Το Google Chrome εισήγαγε πρόσφατα ένα νέο χαρακτηριστικό ασφαλείας που θεωρητικά προσφέρει μια πολλά υποσχόμενη λύση για το σοβαρό ζήτημα της κλοπής cookies. Ωστόσο, οι κακόβουλοι hackers κατάφεραν ήδη να το παρακάμψουν.

Μπαίνοντας σε λεπτομέρειες, η λειτουργία, που ονομάζεται App-Bound Encryption, προστέθηκε αρχικά στο Chrome 127 και αποσκοπεί στην προστασία των ευαίσθητων δεδομένων των χρηστών, συμπεριλαμβανομένων των cookies και των αποθηκευμένων κωδικών πρόσβασης, με την κρυπτογράφησή τους χρησιμοποιώντας μια υπηρεσία των Windows με προνόμια σε administrator επίπεδο. Η ιδέα πίσω από αυτή τη λειτουργία ήταν να αποτρέψει το κακόβουλο λογισμικό, το οποίο συνήθως λειτουργεί με δικαιώματα σε επίπεδο χρήστη, από το να έχει πρόσβαση ή να κλέψει αυτά τα κρυπτογραφημένα δεδομένα.

Το App-Bound Encryption θεωρήθηκε ως ένα κρίσιμο βήμα προς τα εμπρός, καθώς θα ανάγκαζε το κακόβουλο λογισμικό είτε να αποκτήσει administrator προνόμια είτε να εισάγει κακόβουλο κώδικα απευθείας στο πρόγραμμα περιήγησης – δύο ενέργειες που συνήθως ενεργοποιούν τους συναγερμούς των σύγχρονων εργαλείων ασφαλείας. Ο Will Harris, μέλος της ομάδας ασφαλείας του Chrome, περιέγραψε αυτές τις μεθόδους ως επικίνδυνες και θορυβώδεις, γεγονός που αναμένεται να αποτρέψει τους περισσότερους επιτιθέμενους από το να επιχειρήσουν να παρακάμψουν τη νέα λειτουργία.

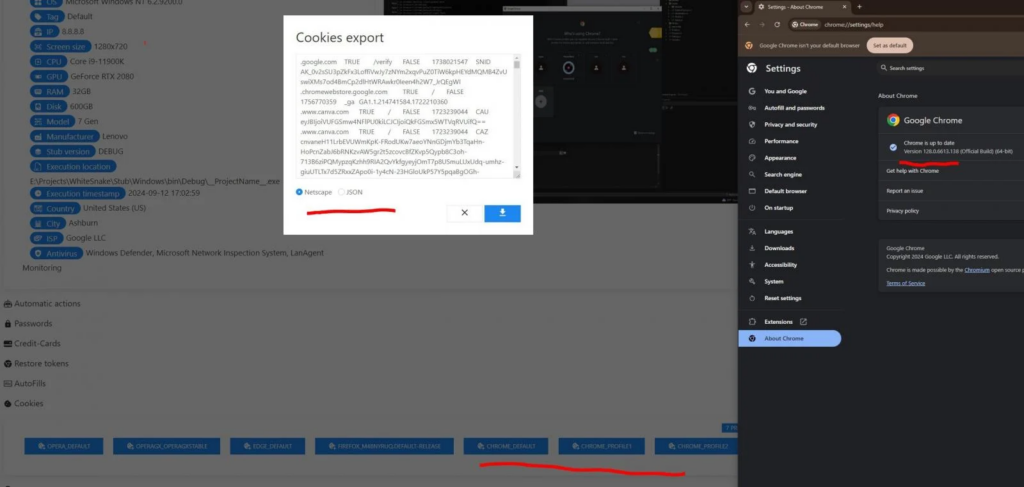

Ωστόσο, η αισιοδοξία αυτή δεν κράτησε και πολύ… Ερευνητές ασφαλείας παρατήρησαν γρήγορα προγραμματιστές κακόβουλου λογισμικού που ισχυρίζονταν ότι είχαν παρακάμψει με επιτυχία την κρυπτογράφηση αυτή. Συγκεκριμένα, infostealers όπως οι Lumma Stealer, Meduza, WhiteSnake και άλλοι καυχιόντουσαν ότι βρήκαν τρόπους να ανακτήσουν τα cookies του Chrome χωρίς να χρειάζονται πρόσβαση σε administrator επίπεδο. Για παράδειγμα, η τελευταία παραλλαγή του Lumma Stealer μπορούσε να παρακάμψει την κρυπτογράφηση στο Chrome 129, την πιο πρόσφατη έκδοση του προγράμματος περιήγησης. Σύντομα ακολούθησαν και άλλες οικογένειες κακόβουλου λογισμικού, όπως οι Vidar και StealC, οι οποίες εφάρμοσαν παρόμοιες τεχνικές παράκαμψης.

Οι μέθοδοι που χρησιμοποιήθηκαν για να νικηθεί η κρυπτογράφηση App-Bound Encryption παραμένουν σε μεγάλο βαθμό αδιευκρίνιστες, αλλά η ταχύτητα με την οποία προσαρμόστηκαν αυτοί οι προγραμματιστές κακόβουλου λογισμικού είναι ανησυχητική. Ενώ το Lumma Stealer απαιτούσε αρχικά δικαιώματα διαχειριστή για να λειτουργήσει ο μηχανισμός κλοπής, οι προγραμματιστές του κυκλοφόρησαν σύντομα μια ενημέρωση που επέτρεπε την κλοπή cookies και με κανονικά δικαιώματα χρήστη, μειώνοντας τις πιθανότητες εντοπισμού.

Με αφορμή την παράκαμψη της λειτουργίας από τους hackers, ένας αντιπρόσωπος της Google παραχώρησε το παρακάτω σχόλιο στο μέσο BleepingComputer:

Γνωρίζουμε την αναστάτωση που έχει προκαλέσει αυτή η νέα άμυνα στο τοπίο των infostealer και, όπως αναφέραμε στο blog μας, αναμένουμε ότι αυτή η προστασία θα προκαλέσει μετατόπιση της συμπεριφοράς των επιτιθέμενων σε πιο παρατηρήσιμες τεχνικές, όπως το injection ή το memory scraping. Αυτό ταιριάζει με τη νέα συμπεριφορά που έχουμε παρατηρήσει.

Συνεχίζουμε να συνεργαζόμαστε με τους δημιουργούς λειτουργικών συστημάτων και anti-virus για να ανιχνεύουμε με μεγαλύτερη αξιοπιστία αυτούς τους νέους τύπους επιθέσεων, καθώς και για να συνεχίσουμε να ενισχύουμε την άμυνά μας για να βελτιώσουμε την προστασία από τους infostealers για τους χρήστες μας.

Πηγή: https://unboxholics.com/

(Κώστας Παπαζαχαρίου, αναδημοσίευση 27/9/2024)

Join the Conversation →