Οι κακόβουλοι χρήστες φαίνεται να έχουν αντιληφθεί ότι η προσαρμογή ορισμένων από των κόλπων που χρησιμοποιούνται από τις απειλητικές ομάδες τύπου ΑΡΤ λειτουργεί καλά για την επίτευξη μιας μεγάλης ποικιλίας στόχων τους, όπως η χρήση ransomware για στοχευμένες επιθέσεις σε οργανισμούς. Σύμφωνα με τους ερευνητές της Kaspersky, μια άλλη στοχευμένη απειλή που πρέπει να προσέξετε είναι το εταιρικό doxing, η διαδικασία συγκέντρωσης εμπιστευτικών πληροφοριών σχετικά με έναν οργανισμό και τους υπαλλήλους του χωρίς τη συγκατάθεσή τους, με στόχο να τους βλάψουν ή να επωφεληθούν από αυτούς. Ο πολλαπλασιασμός των διαθέσιμων στο κοινό πληροφοριών, οι διαρροές δεδομένων και η πρόοδος της τεχνολογίας οδηγούν σε μια κατάσταση στην οποία η εξαπάτηση των υπαλλήλων για παροχή εμπιστευτικών πληροφοριών ή ακόμη και μεταφορά χρημάτων γίνεται ευκολότερη από ποτέ.

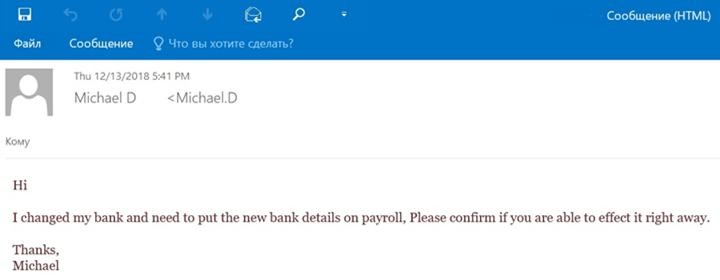

Μία από τις μεθόδους που χρησιμοποιούνται για doxing οργανισμών είναι οι επιθέσεις Business Email Compromise (BEC). Οι επιθέσεις BEC είναι στοχευμένες επιθέσεις στις οποίες οι εγκληματίες ξεκινούν αλυσίδες email με υπαλλήλους υποδυόμενοι κάποιον από την εταιρεία. Τον Φεβρουάριο του 2021, η Kaspersky εντόπισε 1.646 τέτοιες επιθέσεις, υπογραμμίζοντας την ευπάθεια των οργανισμών όσον αφορά την εκμετάλλευση διαθέσιμων στο κοινό πληροφοριών. Γενικά, ο σκοπός αυτών των επιθέσεων είναι η εξαγωγή εμπιστευτικών πληροφοριών, όπως βάσεις δεδομένων πελατών ή η κλοπή χρημάτων. Για παράδειγμα, οι ερευνητές της Kaspersky αναλύουν τακτικά περιπτώσεις στις οποίες οι εγκληματίες παριστάνουν έναν από τους υπαλλήλους του οργανισμού-στόχου χρησιμοποιώντας email πολύ παρόμοια με τα πραγματικά για να αποσπάσουν χρήματα.

Ένα παράδειγμα επίθεσης BEC με αντικατάσταση τραπεζικών στοιχείων

Τέτοιες επιθέσεις δεν θα ήταν δυνατές σε μαζική κλίμακα χωρίς οι εγκληματίες να συλλέγουν και να αναλύουν δημόσιες πληροφορίες που είναι διαθέσιμες στα μέσα κοινωνικής δικτύωσης και πέραν αυτών, όπως ονόματα και θέσεις υπαλλήλων, η τοποθεσία τους, η περίοδος διακοπών και οι συνδέσεις τους.

Ωστόσο, οι επιθέσεις BEC είναι μόνο ένας τύπος επίθεσης που εκμεταλλεύεται διαθέσιμες στο κοινό πληροφορίες για να βλάψει έναν οργανισμό. Η ποικιλομορφία των τρόπων με τους οποίους οι οργανισμοί μπορούν να πέσουν θύμα doxing είναι συγκλονιστική και, εκτός από τις πιο προφανείς μεθόδους, όπως το phishing ή η δημιουργία προφίλ σε οργανισμούς που χρησιμοποιούν διαρροές δεδομένων, περιλαμβάνει πιο δημιουργικές, τεχνολογικές προσεγγίσεις.

Ίσως μια από τις πιο δημοφιλείς εταιρικές στρατηγικές doxing είναι η κλοπή ταυτότητας. Κατά γενικό κανόνα, οι doxers βασίζονται σε πληροφορίες για τη δημιουργία προφίλ συγκεκριμένων υπαλλήλων και στη συνέχεια εκμεταλλεύονται την ταυτότητά τους. Νέες τεχνολογίες όπως τα deepfakes διευκολύνουν την εκτέλεση τέτοιων πρωτοβουλιών υπό την προϋπόθεση ότι υπάρχουν δημόσια δεδομένα για να ξεκινήσουν. Για παράδειγμα, ένα βίντεο deepfake που πιστεύεται ότι είναι υπάλληλος κάποιου οργανισμού θα μπορούσε να βλάψει τη φήμη της εταιρείας – και να τη δημιουργήσει. Οι doxers χρειάζονται απλώς κάποιο είδος οπτικής εικόνας του υπαλλήλου-στόχου και βασικές προσωπικές πληροφορίες. Θα μπορούσαν επίσης να καταχραστούν φωνές – ένα ηχητικό απόσπασμα που εμφανίζεται στο ραδιόφωνο ή σε κάποιο podcast θα μπορούσε ενδεχομένως να καταλήξει να καταγράψει τη φωνή του και να τη μιμηθεί αργότερα – για παράδειγμα, σε μια κλήση για να ζητήσει άμεσα τραπεζική μεταφορά ή αποστολή βάσης δεδομένων πελατών.

«Ενώ το doxing πιστεύεται γενικά ότι αποτελεί πρόβλημα για τους τακτικούς χρήστες – το βλέπουμε συχνά σε σκάνδαλα σε μέσα κοινωνικής δικτύωσης – το εταιρικό doxing είναι μια πραγματική απειλή για τα εμπιστευτικά δεδομένα ενός οργανισμού και δεν πρέπει να παραβλέπεται. Η καταστολή των οργανισμών, όπως και μεμονωμένων ανθρώπων, μπορεί να οδηγήσει σε οικονομικές απώλειες και δυσφήμιση, και όσο πιο ευαίσθητη είναι η εμπιστευτική πληροφορία που εξάγεται, τόσο μεγαλύτερη είναι η ζημιά. Ταυτόχρονα, το doxing είναι μια από τις απειλές που θα μπορούσαν να προληφθούν ή τουλάχιστον να ελαχιστοποιηθούν σημαντικά με ισχυρές διαδικασίες ασφαλείας εντός ενός οργανισμού», σχολιάζει ο Roman Dedenok, ερευνητής ασφαλείας στην Kaspersky.

Μάθετε περισσότερα σχετικά με τις μεθόδους που χρησιμοποιούν οι doxers για να στοχεύσουν οργανισμούς στο Securelist.

Διαβάστε για την απειλή του doxing και πού μπορεί να καταλήξουν τα δεδομένα κάποιου εδώ.

Προκειμένου να αποφευχθεί ή να ελαχιστοποιηθεί ο κίνδυνος επιτυχούς επίθεσης σε έναν οργανισμό, η Kaspersky συνιστά:

- Καθιερώστε έναν άκαμπτο κανόνα να μην συζητάτε ποτέ θέματα που σχετίζονται με την εργασία σε εξωτερικούς messenger εκτός των επίσημων εταιρικών και εκπαιδεύστε τους υπαλλήλους σας να τηρούν αυστηρά αυτόν τον κανόνα.

- Βοηθήστε τους υπαλλήλους να αποκτήσουν μεγαλύτερη γνώση και επίγνωση των ζητημάτων ασφάλειας στον κυβερνοχώρο. Αυτός είναι ο μόνος τρόπος για την αποτελεσματική αντιμετώπιση των τεχνικών κοινωνικής μηχανικής που χρησιμοποιούνται επιθετικά από εγκληματίες στον κυβερνοχώρο. Για να το κάνετε αυτό, θα μπορούσατε να χρησιμοποιήσετε μια διαδικτυακή πλατφόρμα εκπαίδευσης, όπως το Kaspersky Automated Security Awareness Platform.

- Εκπαιδεύστε τους υπαλλήλους για βασικές απειλές στον κυβερνοχώρο. Ένας υπάλληλος που έχει πείρα σε θέματα ασφάλειας στον κυβερνοχώρο θα είναι σε θέση να αποτρέψει μια επίθεση. Για παράδειγμα, εάν λάβουν ένα e-mail από έναν συνάδελφο που ζητά πληροφορίες, θα ξέρουν πρώτα να καλέσουν τον συνάδελφο για να επιβεβαιώσουν ότι έστειλε πραγματικά το μήνυμα.

- Χρησιμοποιήστε τεχνολογίες anti-spam και anti-phishing. Η Kaspersky παρέχει αρκετούς από αυτούς τους τύπους λύσεων, οι οποίοι περιλαμβάνονται στα ακόλουθα προϊόντα προσανατολισμένα στην επιχείρηση: Kaspersky Security for Microsoft Exchange Servers, Kaspersky Security for Linux Mail Server, Kaspersky Secure Mail Gateway και το αυτόνομο προϊόν Kaspersky Security for Microsoft Office 365.

[…] Πηγή: insomnia.gr […]